20155203 20155204 《信息安全技术》实验四 木马及远程控制技术

一、 实验目的

该实验为设计性实验。

1. 剖析网页木马的工作原理

2. 理解木马的植入过程

3. 学会编写简单的网页木马脚本

4. 通过分析监控信息实现手动删除木马二、 实验内容

1. 木马生成与植入

2. 利用木马实现远程控制

3. 木马的删除三、 实验步骤

本练习主机A、B为一组。

| 实验主机 | 实验角色 |

|---|---|

| 主机B | 木马被控端(木马服务器) |

| 主机A | 木马控制端(木马客户端) |

(一) 木马生成与植入

用户主机通过访问被“挂马”的网站而被植入木马的过程:

(1) 用户访问被“挂马”的网站主页。(此网站是安全的)

(2) “挂马”网站主页中的<iframe>代码链接一个网址(即一个网页木马),使用户主机自动访问网页木马。(通过把<iframe>设置成不可见的,使用户无法察觉到这个过程)

(3) 网页木马在得到用户连接后,自动发送安装程序给用户。

(4) 如果用户主机存在MS06014漏洞,则自动下载木马安装程序并在后台运行。

(5) 木马安装成功后,木马服务端定时监测控制端是否存在,发现控制端上线后立即弹出端口主动连接控制端打开的被动端口。

(6) 客户端收到连接请求,建立连接。

1. 生成网页木马

(1) 主机A首先通过Internet信息服务(IIS)管理器启动“木马网站”。

思考:为什么启动木马网站?

答案:因为启动木马网站后才能在网页上挂马,当其他主机访问当前主机的网页时打开挂马的网页。

(2) 主机A进入实验平台在工具栏中单击“灰鸽子”按钮运行灰鸽子远程监控木马程序。

(3) 主机A生成木马的“服务器程序”。

主机A单击木马操作界面工具栏“配置服务程序”按钮,弹出“服务器配置”对话框,单击“自动上线设置”属性页,在“IP通知http访问地址、DNS解析域名或固定IP”文本框中输入本机IP地址,在“保存路径”文本框中输入“D:\Work\IIS\Server_Setup.exe”,单击“生成服务器”按钮,生成木马“服务器程序”。

*思考:在服务器配置时,有多少同学将配置里的不同属性页进行了查看?除了“自动上线设置”属性页,还有哪些属性页?为什么在“保存路径”文本框中输入“D:\Work\IIS\Server_Setup.exe”?换为另一个路径可以吗?

图片一

答案:还有“安装选项”,“启动项设置”,“代理服务”,“高级选项”,“插件功能”属性页。这一路径是IIS木马网站所在的文件夹,所以不能更换。*

(4) 主机A编写生成网页木马的脚本。

图片2

在桌面建立一个“*.txt”文档,打开“*.txt”,将实验原理中网马脚本写入,并将脚本第15行“主机IP地址”替换成主机A的IP地址。把“*.txt”文件扩展名改为“.htm”,生成“*.htm”。

将生成的“*.htm”文件保存到“D:\Work\IIS”目录下(“D:\Work\IIS”为“木马网站”的网站空间目录),“*.htm”文件就是网页木马程序。

思考:对网页木马源码进行阅读分析。为什么要将*.htm文件保存到“D:\Work\IIS”目录下?

答案:因为要将木马源程序链接在A主机的网站中所以要放在这个文件夹下

2. 完成对默认网站的“挂马”过程

(1) 主机A进入目录“C:\Inetpub\wwwroot”,使用记事本打开“index.html”文件。

(2) 对“index.html”进行编辑。在代码的底部加上<iframe>语句,具体见实验原理|名词解释|iframe标签(需将http://www.jlcss.com/index.html修改为http://本机IP:9090/*.htm),实现从此网页对网页木马的链接。

图片三

*思考:iframe标签有什么作用?为什么使用9090端口?

答案:在一个正常网站的主页上链接网页木马。浏览者在浏览正常的网站主页时,iframe语句就会链接到含有木马的网页,网页木马就被悄悄植入了。9090端口是一个TCP端口,这个端口不是系统默认的端口,属于自定义的端口。Windows本身没有用到9090端口。木马病毒使用这个端口主要是是用来阻拦金山毒霸等杀毒软件。*

3. 木马的植入

(1)

主机B设置监控。

主机B进入实验平台,单击工具栏“监控器”按钮,打开监控器。

在向导栏中依次启动“进程监控”、“端口监控”,选择“文件监控”,在菜单栏中选择“选项”|“设置”,在设置界面中设置监视目录“C:\Windows\”(默认已被添加完成),操作类型全部选中,启动文件监控。

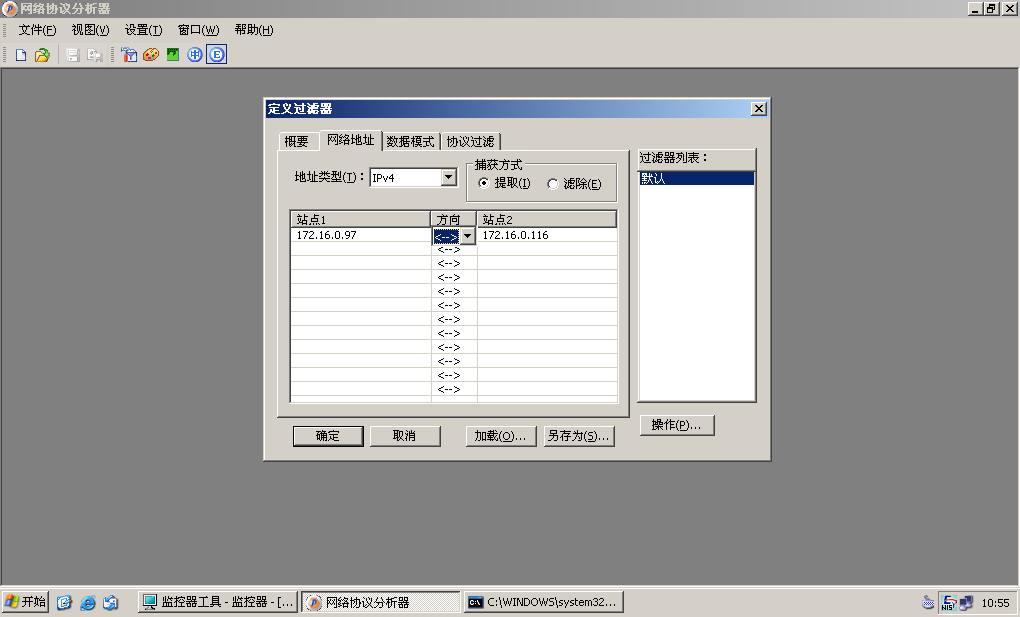

启动协议分析器,单击菜单“设置”|“定义过滤器”,在弹出的“定义过滤器”对话框中选择“网络地址”选项卡,设置捕获主机A与主机B之间的数据。

新建捕获窗口,点击“选择过滤器”按钮,确定过滤信息。在捕获窗口工具栏中点击“开始捕获数据包”按钮,开始捕获数据包。

主机B启动IE浏览器,访问“http://主机A的IP地址”。

图片4

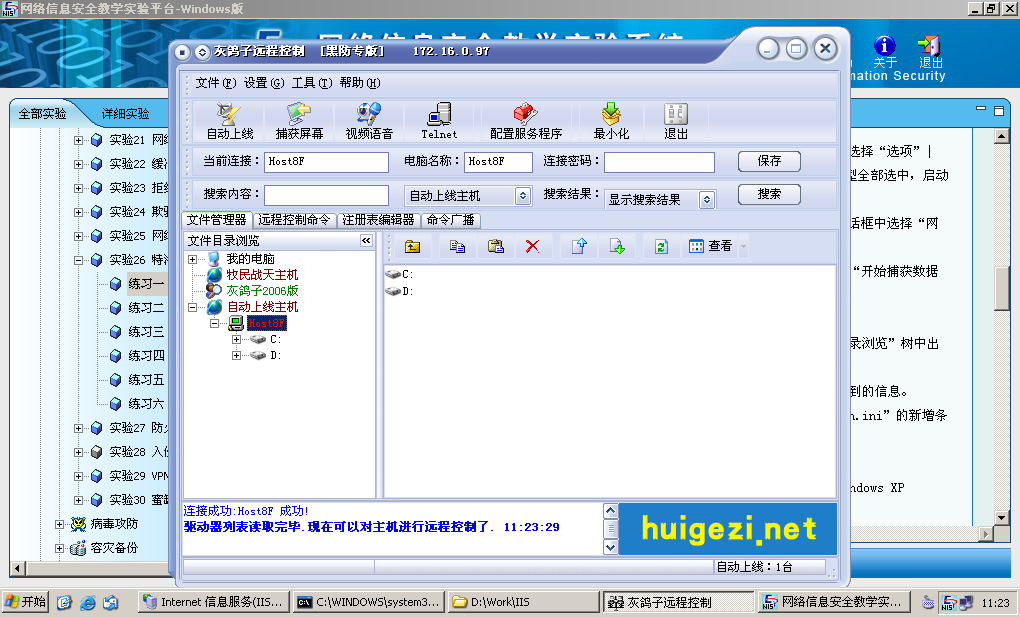

(2) 主机A等待“灰鸽子远程控制”程序主界面的“文件管理器”属性页中“文件目录浏览”树中出现“自动上线主机”时通知主机B。

图片5

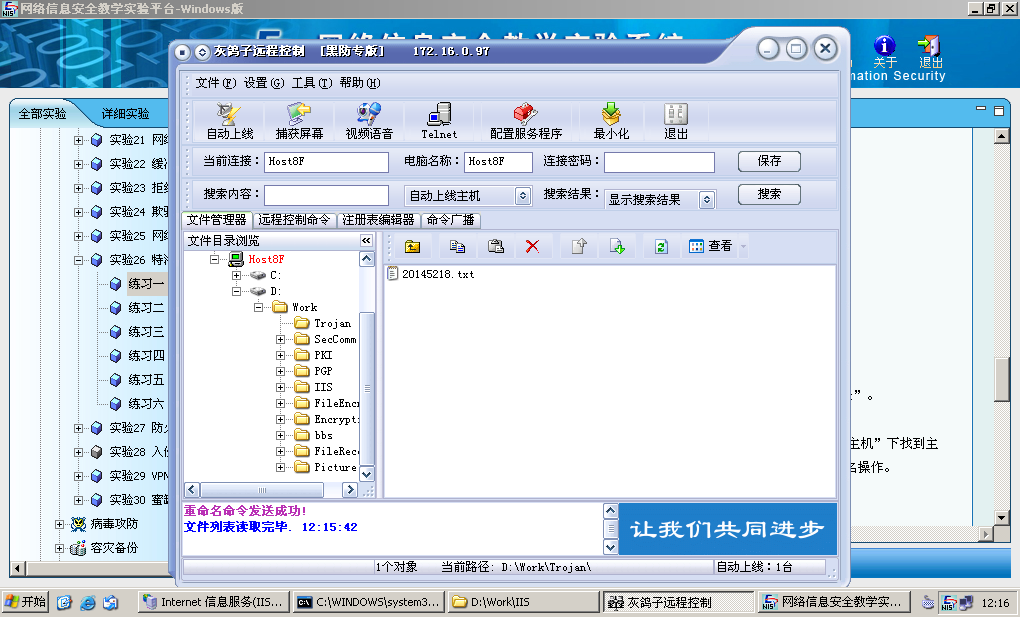

图片6

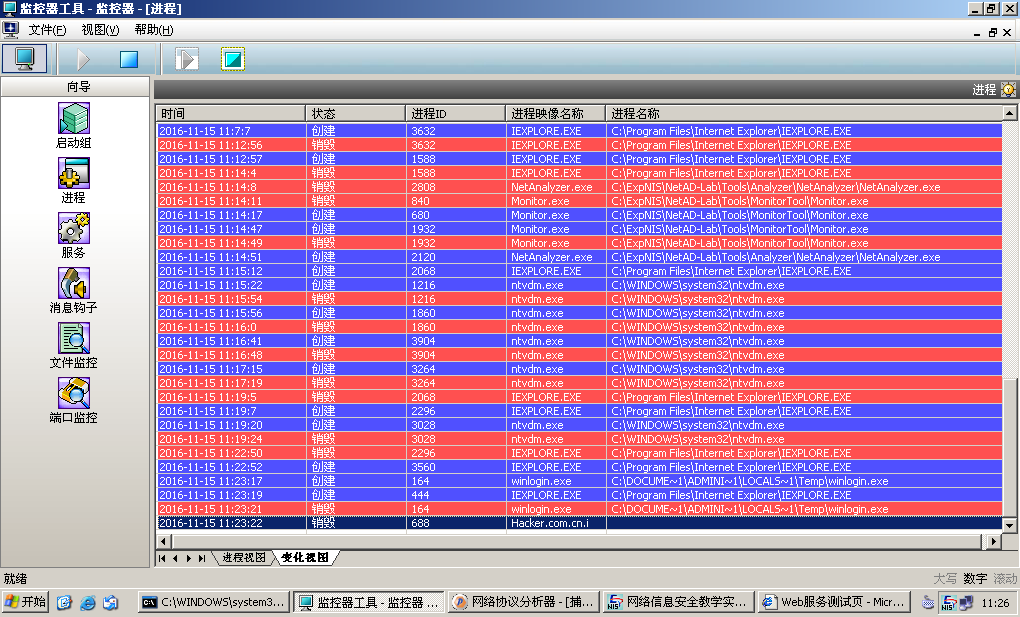

(3) 主机B查看“进程监控”、“服务监控”、“文件监控”和“端口监控”所捕获到的信息。

图片7

在“进程监控”|“变化视图”中查看是否存在“进程映像名称”为“Hacker.com.cn.ini”的新增条目。观察进程监控信息,结合实验原理回答下面的问题。

Hacker.com.cn.ini文件是由哪个进程创建的: ;++winlogin.exe++

在“服务监控”中单击工具栏中的“刷新”按钮,查看是否存在“服务名称”为“Windows XP Vista” 的新增条目,观察服务监控信息,回答下面的问题。

Windows XP vista服务的执行体文件是:

++C:\WINDOWS\Hacker.com.cn.ini 灰鸽子服务端程序,远程监控管理++;++

在“文件监控”中查看“文件名”为“C:\WINDOWS\Hacker.com.cn.ini”的新增条目。

图片8

在“端口监控”中查看“远程端口”为“8000”的新增条目,观察端口监控信息,回答下面问题:

8000服务远程地址(控制端)地址:++172.16.0.82(主机A的地址)++ ;

思考:端口8000在配置服务器时设置

经过对上述监控信息的观察,你认为在“进程监控”中出现的winlogoin.exe进程(若存在)在整个的木马植入过程中起到的作用是: ++是木马的安装程序,生成可执行文件C:\Windows\hack.com.cn.ini,并修改注册表生成名为windows XP Vista的系统服务。++ ;

思考:在设置网页挂马时设置了winlog.exe

(4)主机B查看协议分析器所捕获的信息。注意图中划线部分的数据,结合实际结果找到对应的信息。

图片9

图片10

图片11

图片12

(二)木马的功能

1.文件管理

(1)主机B在目录“D:\Work\*”下建立一个文本文件,并命名为“Test.txt”。

(2)主机A操作“灰鸽子远程控制”程序来对主机B进行文件管理。

单击“文件管理器”属性页,效仿资源管理器的方法在左侧的树形列表的“自动上线主机”下找到主机B新建的文件“D:\Work\*\Test.txt”。在右侧的详细列表中对该文件进行重命名操作。

(3)在主机B上观察文件操作的结果。

2.系统信息查看

主机A操作“灰鸽子远程控制”程序查看主机B的操作系统信息。单击“远程控制命令”属性页,选中“系统操作”属性页,单击界面右侧的“系统信息”按钮,查看主机B操作系统信息。

3.进程查看

(1)主机A操作“灰鸽子远程控制”程序对主机B启动的进程进行查看

单击“远程控制命令”属性页,选中“进程管理”属性页,单击界面右侧的“查看进程”按钮,查看主机B进程信息。

(2)主机B查看“进程监控”|“进程视图”枚举出的当前系统运行的进程,并和主机A的查看结果相比较。

4.注册表管理

主机A单击“注册表编辑器”属性页,在左侧树状控件中“远程主机”(主机B)注册表的“HKEY_LOCAL_MACHINE\Software” 键下,创建新的注册表项;对新创建的注册表项进行重命名等修改操作;删除新创建的注册表项,主机B查看相应注册表项。

5.Telnet

主机A操作“灰鸽子远程控制”程序对主机B进行远程控制操作,单击菜单项中的“Telnet”按钮,打开Telnet窗口,使用“cd c:”命令进行目录切换,使用“dir”命令显示当前目录内容,使用其它命令进行远程控制。

6.其它命令及控制

主机A通过使用“灰鸽子远程控制”程序的其它功能(例如“捕获屏幕”),对主机B进行控制。

(三)木马的删除

1.自动删除

主机A通过使用“灰鸽子远程控制”程序卸载木马的“服务器”程序。具体做法:选择上线主机,单击“远程控制命令”属性页,选中“系统操作”属性页,单击界面右侧的“卸载服务端”按钮,卸载木马的“服务器”程序。

2.手动删除

(1)主机B启动IE浏览器,单击菜单栏“工具”|“Internet 选项”,弹出“Internet 选项”配置对话框,单击“删除文件”按钮,在弹出的“删除文件”对话框中,选中“删除所有脱机内容”复选框,单击“确定”按钮直到完成。

(2)双击“我的电脑”,在浏览器中单击“工具”|“文件夹选项”菜单项,单击“查看”属性页,选中“显示所有文件和文件夹”,并将“隐藏受保护的操作系统文件”复选框置为不选中状态,单击“确定”按钮。

(3)关闭已打开的Web页,启动“Windows 任务管理器”。单击“进程”属性页,在“映像名称”中选中所有“IEXPLORE.EXE”进程,单击“结束进程”按钮。

(4)删除“C:\Widnows\Hacker.com.cn.ini”文件。

(5)启动“服务”管理器。选中右侧详细列表中的“Windows XP Vista”条目,单击右键,在弹出菜单中选中“属性”菜单项,在弹出的对话框中,将“启动类型”改为“禁用”,单击“确定”按钮。

(6)启动注册表编辑器,删除“HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Windows XP Vista”节点。

(7)重新启动计算机。

(8)主机A如果还没卸载灰鸽子程序,可打开查看自动上线主机,已经不存在了。

五、思考题

1.列举出几种不同的木马植入方法。

(1)利用E-MAIL

控制端将木马程序以附件的形式夹在电子邮件中发送出去,收信人只要打开附件,系统就会感染木马。

(2)软件下载

一些非正规的网站以提供软件下载为名义,将木马捆绑在软件安装程序上,下载后,只要一运行这些程序,木马就会自动安装。

(3)利用共享和Autorun文件

Autorun.inf文件可以决定是否自动运行程序。如果硬盘的根目录下存在该文件,硬盘也就具有了AutoRun功能,即自动运行Autorun.inf文件中的内容。

(4)把木马文件转换为图片格式

BMP文件的文件头有54个字节,包括长宽、位数、文件大小、数据区长度。我们只要在EXE的文件头上加上这54字节,IE就会把它当成BMP文件下载下来。IE把图片下载到临时目录,我们需要一个JavaScript文件在对方的硬盘里写一个VBS文件,并在注册表添加启动项,利用那个VBS找到BMP,调用debug来还原EXE,最后,运行程序完成木马植入。下一次启动时木马就运行了,无声无息非常隐蔽。

(5)伪装成应用程序扩展组件

特洛伊木马编写者用自己编制的特洛伊DLL替换已知的系统DLL,并对所有的函数调用进行过滤。实际上这样的木马大多数只是使用DLL进行监听,一旦发现控制端的连接请求就激活自身,起一个绑端口的进程进行正常的木马操作。操作结束后关掉进程,继续进入休眠状况。

(6)利用WinRar制作成自释放文件

把木马服务端程序和WinRar捆绑在一起,将其制作成自释放文件,这样做了以后是非常难以检查的,即使是用最新的杀毒软件也无法发现。

2.列举出几种不同的木马防范方法。

(1)不到不受信任的网站上下载软件运行

(2)不随便点击来历不明邮件所带的附件

(3)及时安装相应的系统补丁程序

(4)为系统选用合适的正版杀毒软件,并及时升级相关的病毒库

(5)为系统所有的用户设置合理的用户口令

五、实验体会

通过这一次的实验,我们第一次从攻击的角度上体验和了解木马的生成植入、木马的功能以及对其如何删除,也更进一步的懂得了木马这样的病毒文件对于计算机的影响与危害。这一次的实验,我们依靠着详细的实验指导步骤进行着实验。当然,也遇到了一些主机上线有阻碍的困难,在老师和同学的指导下,我们很快的克服了这些障碍。

虽然说只是一次简短的实验,但是我们也有了类似黑客的经历,懂得了木马利用ie的漏洞在后台就行下载和运行;同时,在了解了木马的功能之后,我们也更明白了适合的杀毒软件和系统漏洞补丁对于计算机安全的重要性。