2018-2019-2 20165221 【网络对抗技术】-- Exp6 信息搜集与漏洞扫描

目录

-

- a. 搜索网址的目录结构

- b.使用IP路由侦查工具traceroute

- c.搜索特定类型的文件

- d.通过搜索引擎进行信息的收集

-

- a.用

whois命令进行查询 - b.nslookup,dig域名查询

- c.用IP2Location地理查询

- a.用

-

- a.PING

- b.metasploit中的模块

- c.使用nmap探索活跃主机

- d.版本探测

1. 实践目标

- 掌握信息搜集的最基础技能与常用工具的使用方法。

2. 实践内容

- DNS IP注册信息的查询

- 基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点(以自己主机为目标)

- 漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞(以自己主机为目标)

3.各种搜索技巧的应用

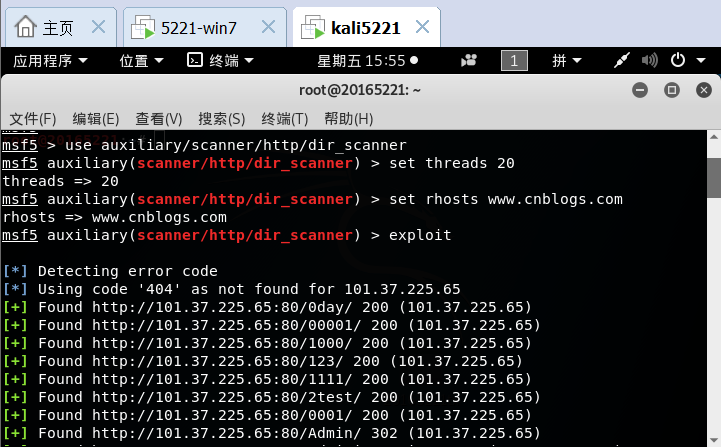

a. 搜索网址的目录结构

- 在终端输入如下指令

```

msfconsole

use auxiliary/scanner/http/dir_scanner

set THREADS 20

set RHOSTS www.cnblogs.com

exploit

```

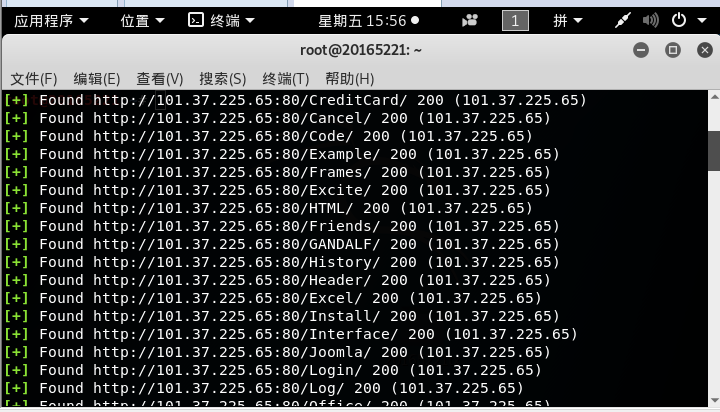

- 实验结果如下图

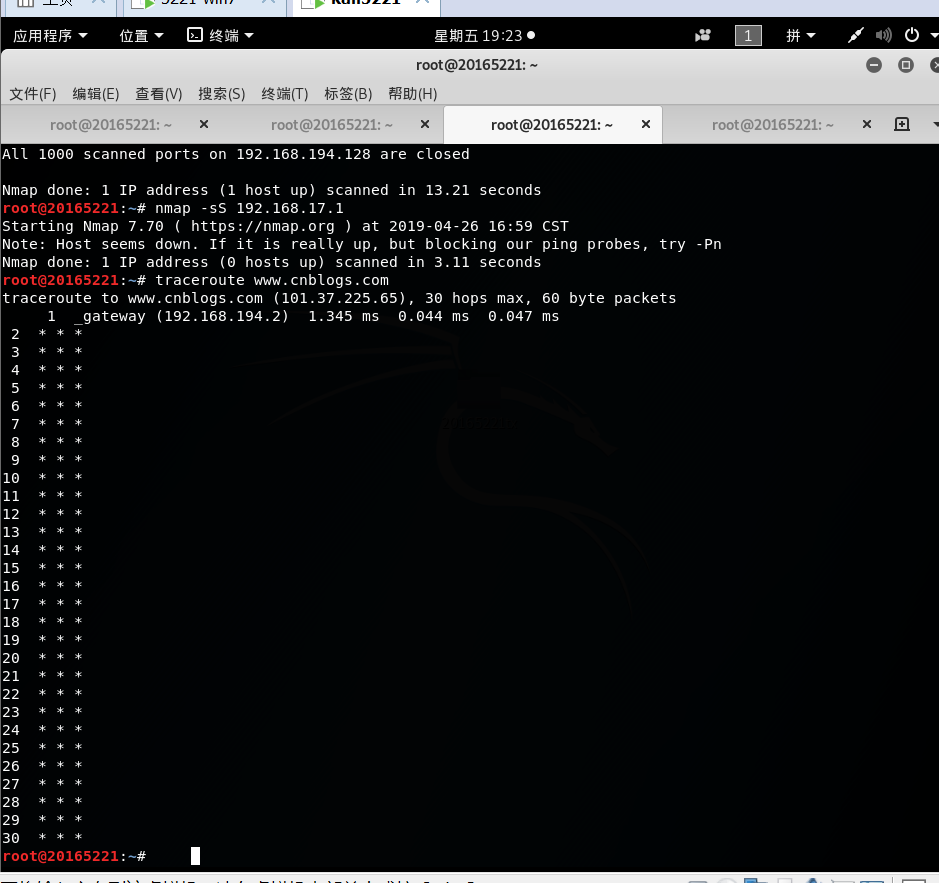

b. 使用IP路由侦查工具traceroute

- 输入命令```traceroute www.cnblogs.com```

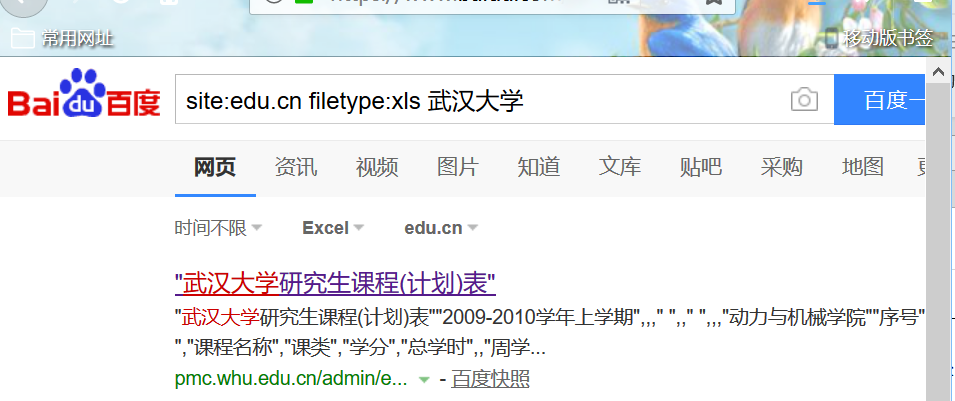

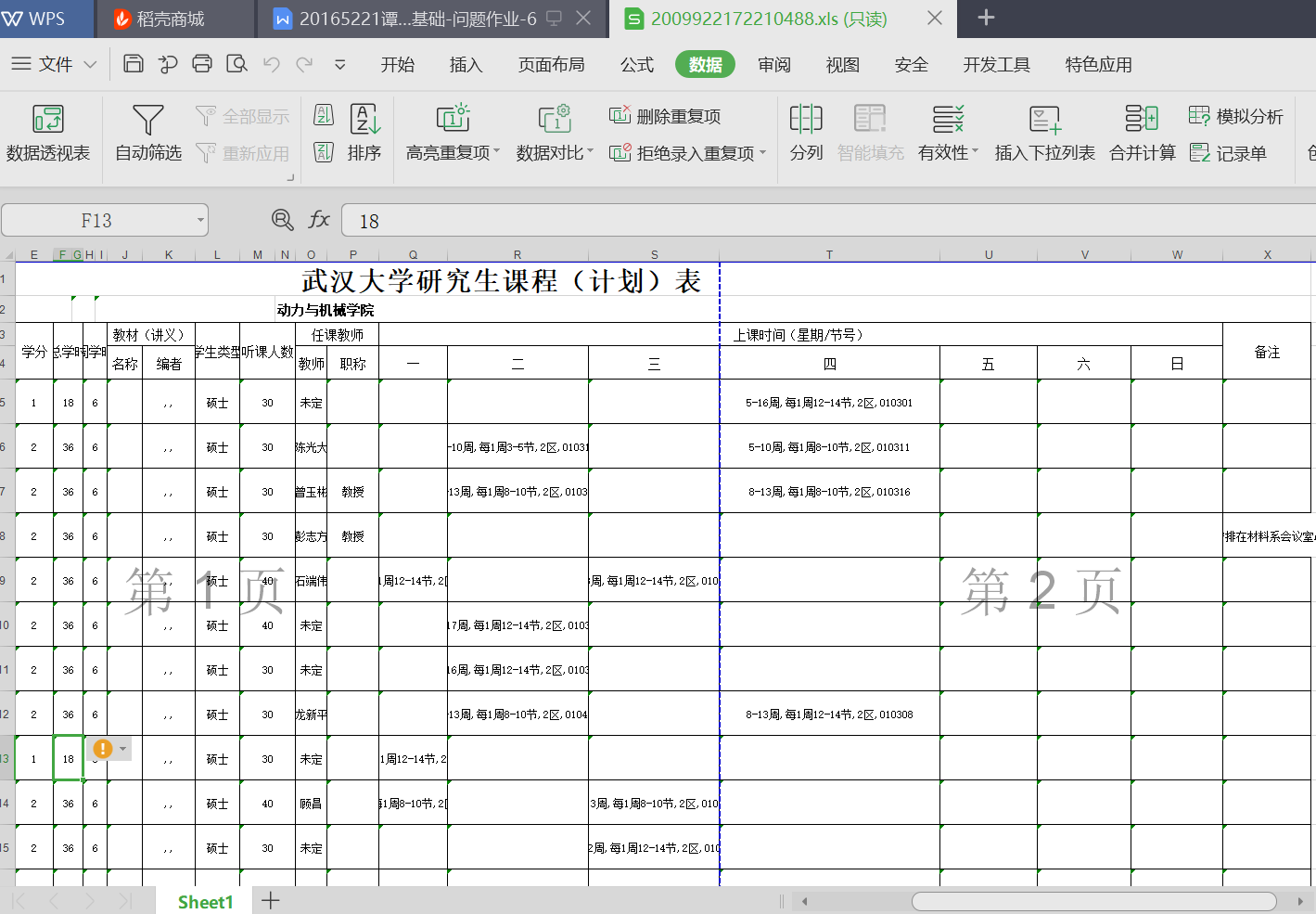

c. 搜索特定类型的文件

- 输入```site:网域 filetype:文件类型 + 你想要查找的信息```

- 我是查的教育网域,xls型的文件中与武汉大学相关的信息

- 然后下载打开**研究生课程计划表**,就可以看到很多个人信息!

- 这个直接就暴露了......

d. 通过搜索引擎进行信息搜集

- 使用Google Hacking

- Google提供了高级搜索功能。GHDB数据库包含了大量使用Google从事渗透的搜索字符串,许多我们之前用过的模块和代码网站上都有

4.DNS IP注册信息的查询

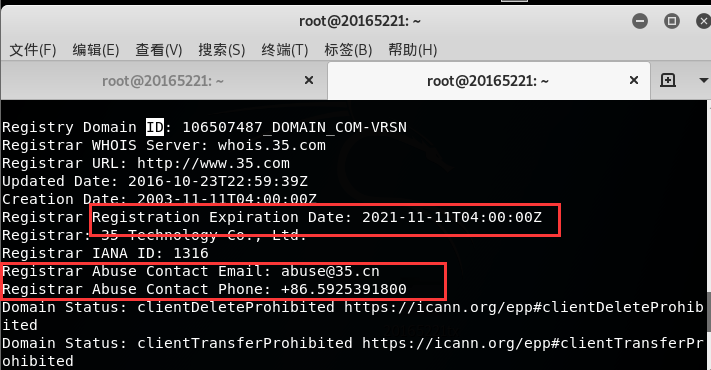

a. 用```whois```命令进行查询

- 注意,在使用该命令时,**要去掉www等前缀**,因为注册域名时通常会注册一个上层域名,子域名由自身的域名服务器管理,在whois数据库中可能查询不到。

- 在kali中输入```whois cnblogs.com```查看[博客园](https://www.cnblogs.com/Vivian517/p/8910155.html)的相关信息

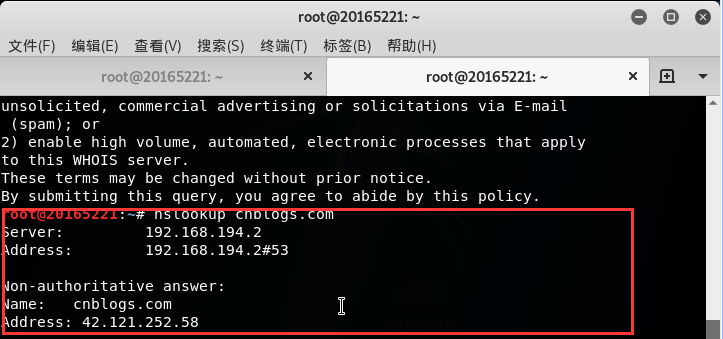

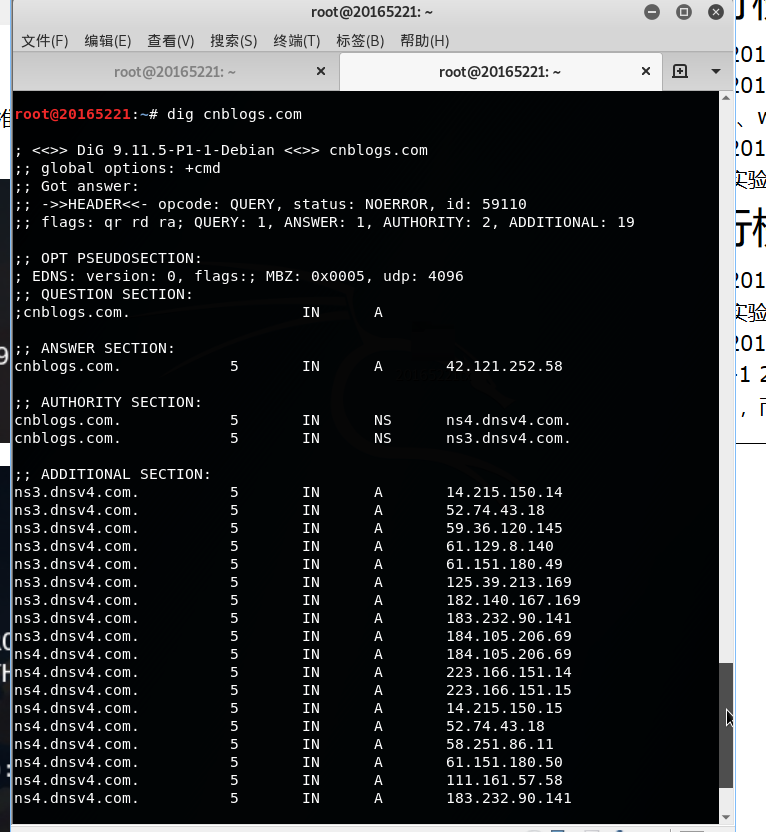

b. nslookup,dig域名查询

- 二者查询结果相比,```nslookup```的结果不如```dig```的结果准确

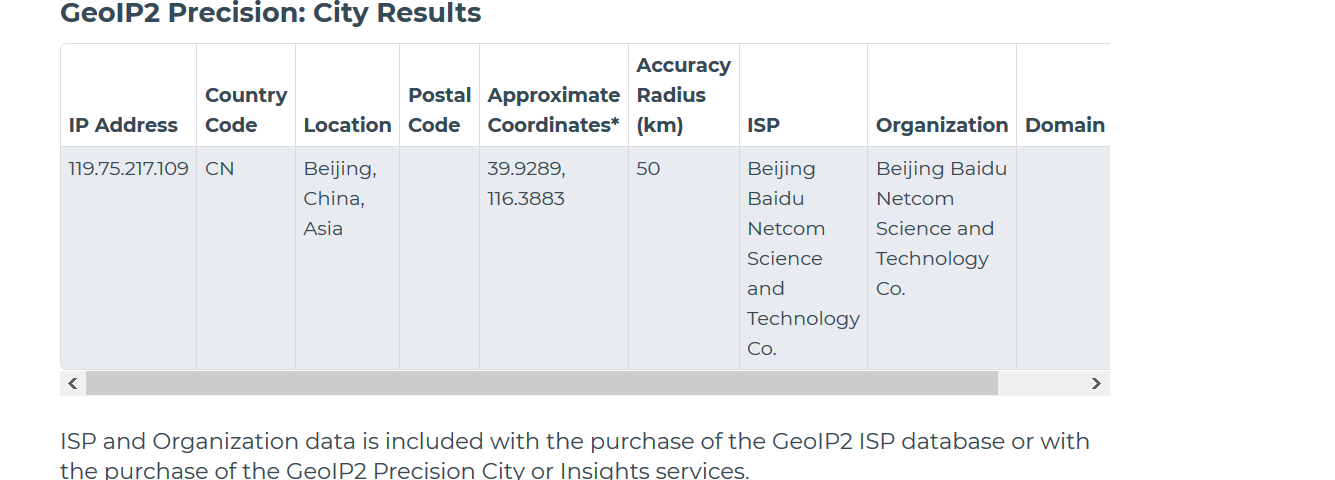

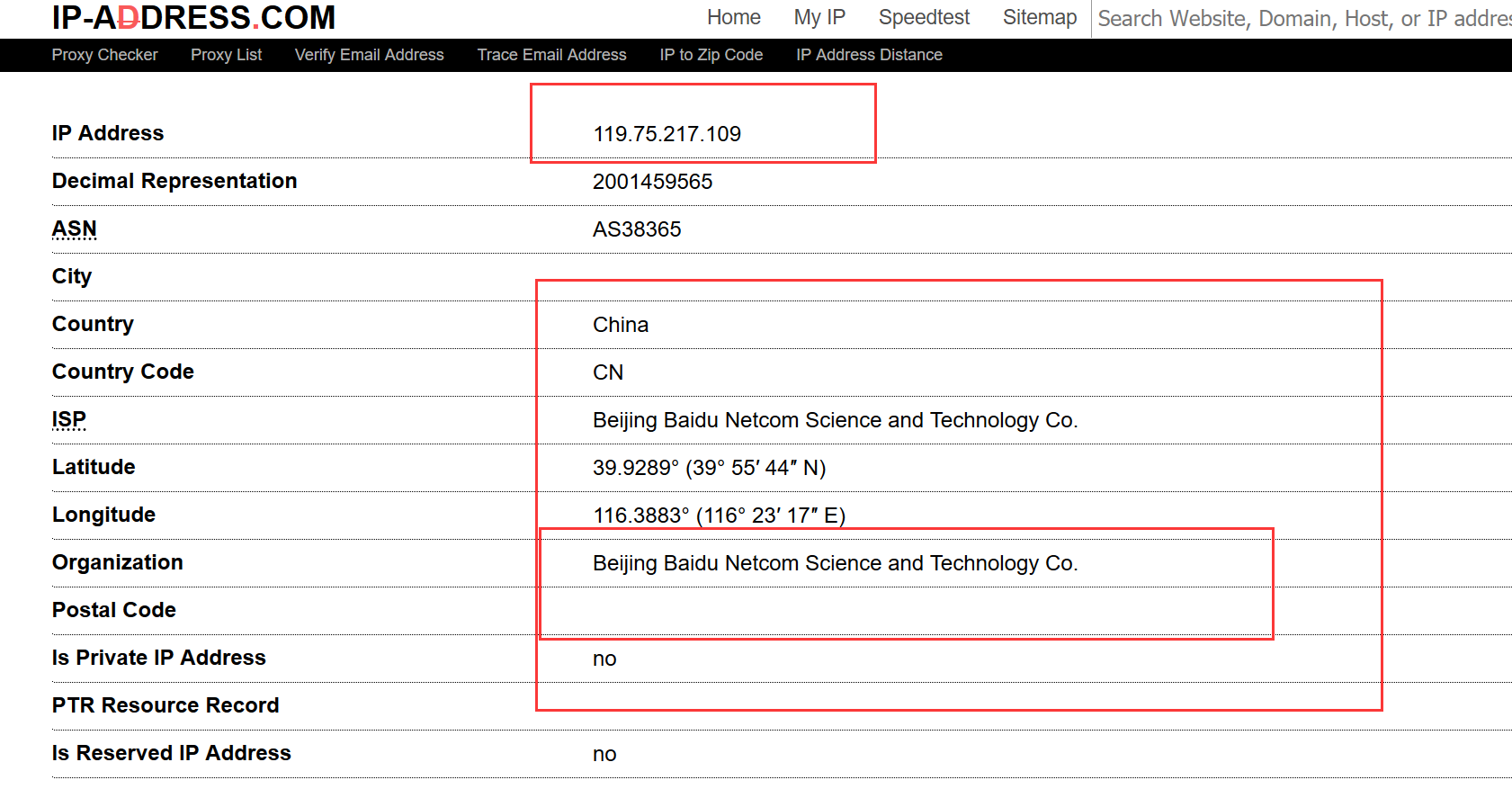

c. 用IP2Location地理查询

- 原理:```www.maxmind.com```网站可以根据IP查询地理位置。

- 我查询的是百度的ip

- 还可以在[IP-address](http://www.ip-adress.com/reverse_ip)中进行查询

- 还是查询百度的ip:```119.75.217.109```

5. 基本的扫描技术

a. PING

- 用**ping**命令发送ICMP报文来检测活跃主机

- 在**cmd**输入```ping www.cnblogs.com```

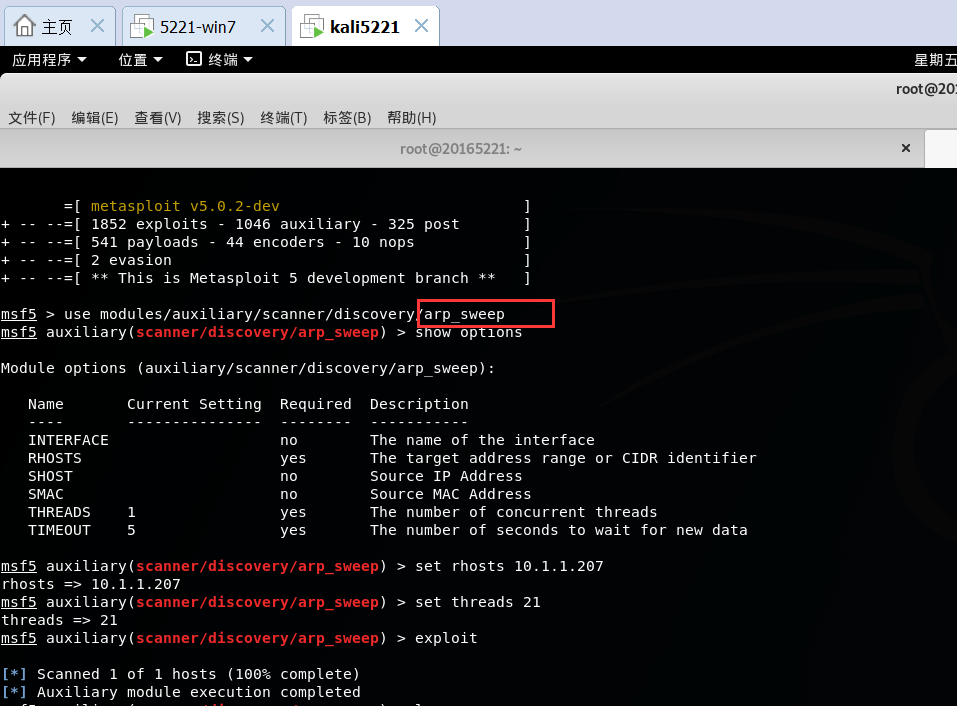

b. metasploit中的模块

- 位于modules/auxiliary/scanner/discovery 主要有

```arp_sweep```

```ipv6_multicast_ping```

```ipv6_neighbor```

```ipv6_neighbor_router_advertise```

```ment, udp_probe,udp_sweep```

- 我在这里使用的是 ```arp_sweep```

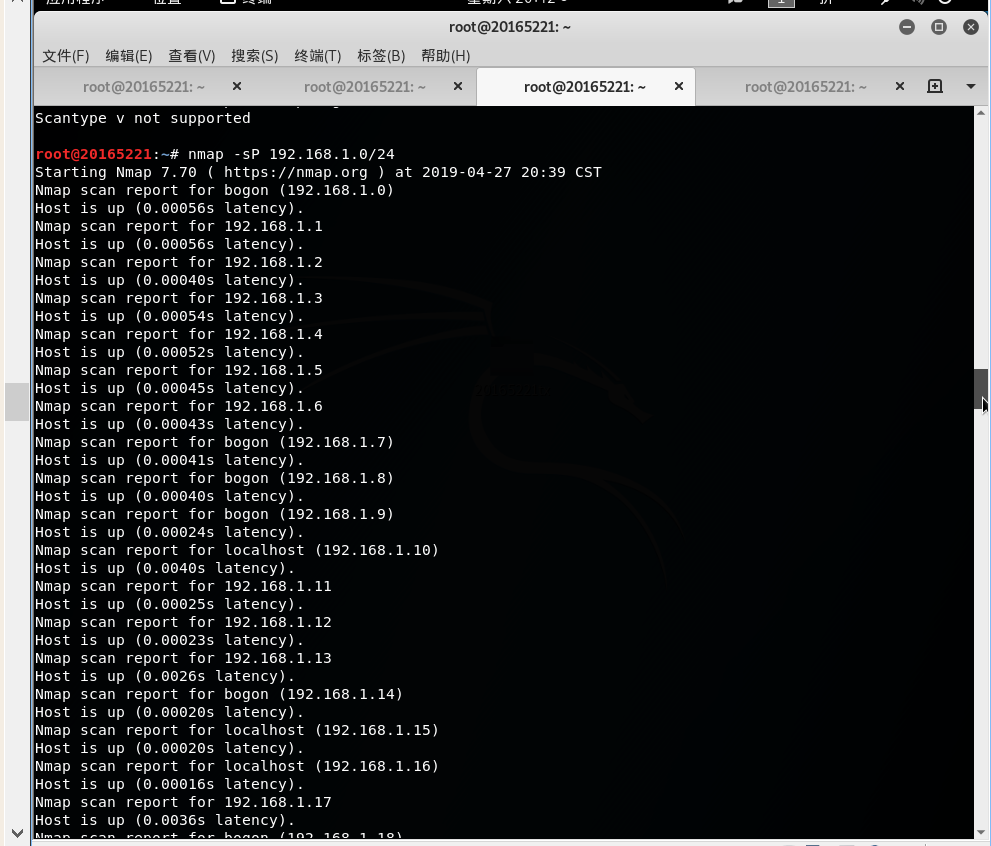

c. 使用nmap探索活跃主机

- 相关参数大全:

```

-sS:TCP SYN扫描,可以穿透防火墙;

-sA:TCP ACK扫描。有时候由于防火墙会导致返回过滤/未过滤端口;

-sP:发送ICMP echo探测;

-sT:TCP connect扫描,最准确,但是很容易被IDS检测到,不推荐;

-sF/-sX/-sN:扫描特殊的标志位以避开设备或软件的监测;

-O:启用TCP/IP协议栈的指纹特征信息扫描以获取远程主机的操作系统信息;

-sV:获取开放服务的版本信息;

```

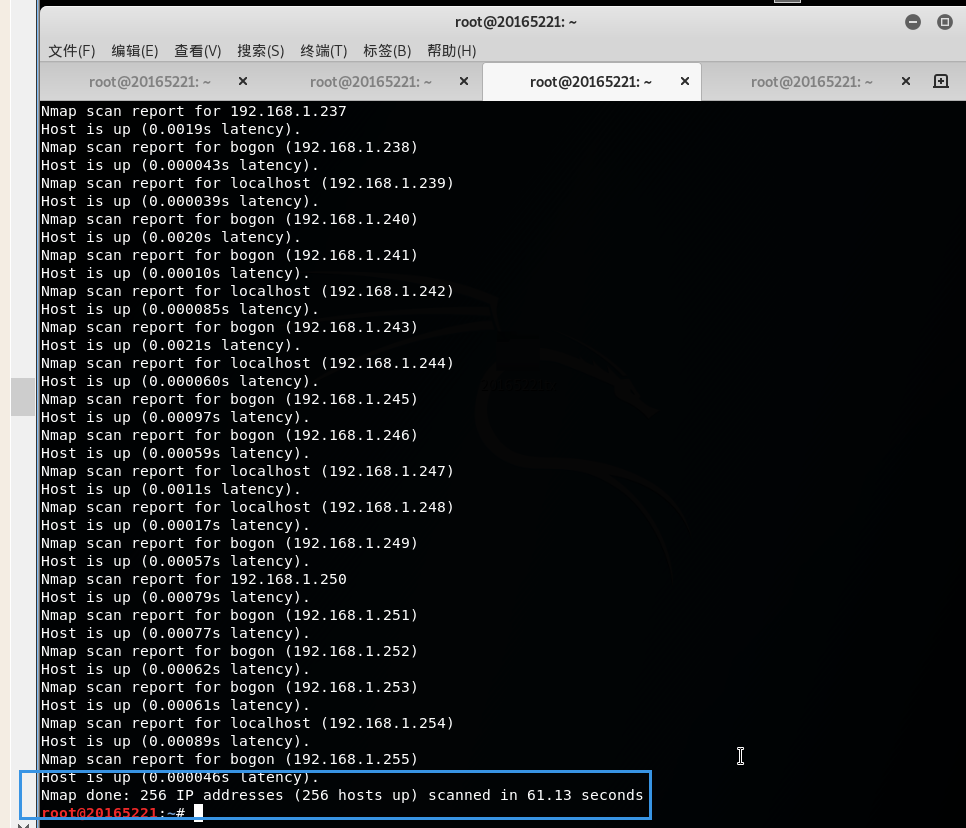

- 使用命令```nmap -sP 网段/端口号```

- ```-sP```可以发送ICMP echo探测

- 使用命令

nmap -sn 网段/端口号 -

-sn参数可以用来探测某网段的活跃主机

- 由此可见在该网段有2028台主机活跃

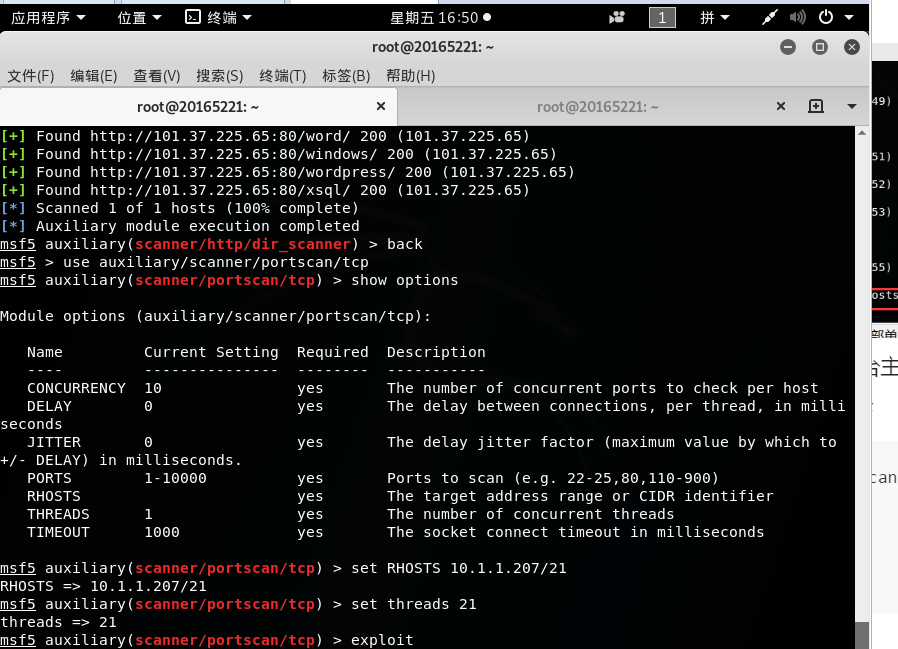

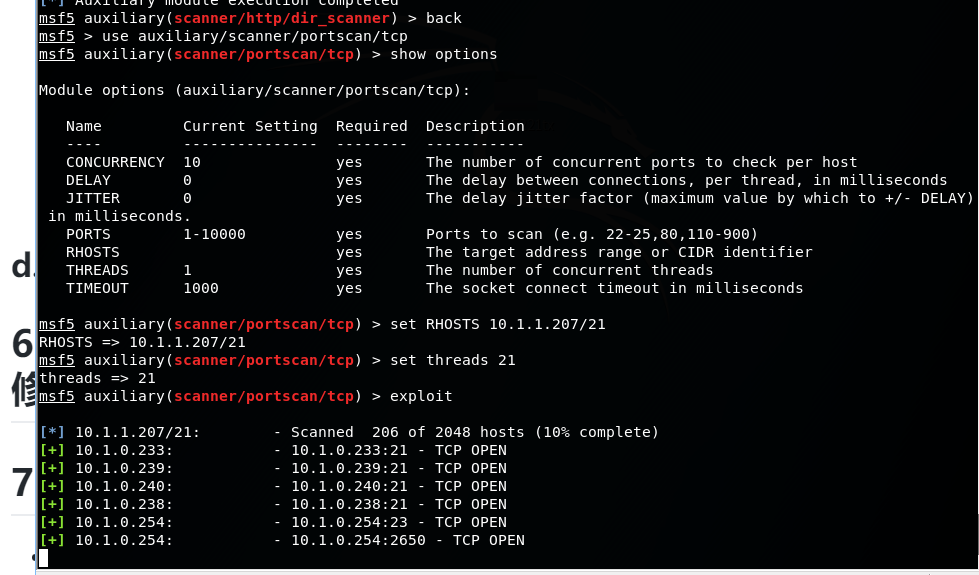

c. 端口扫描

- 使用MSF中的auxiliary模块

```

use auxiliary/scanner/portscan/tcp

show options

set RHOSTS 10.1.1.207/21

set THREADS 21

exploit

```

- 操作如下

d. 版本探测

- SSH服务扫描,可以登录远程主机,并且对远程主机进行管理。

use auxiliary/scanner/telnet/telnet_version //进入telnet模块

set RHOSTS 192.168.1.0/21 //扫描网段

set THREADS 100 //设置高查询速度

exploit

具体的实验步骤如下

Oracle数据库服务查点

use auxiliary/scanner/oracle/tnslsnr_version

show options

set RHOSTS 192.168.1.0/21

set THREADS 100

run

- 具体操作见下图

6.漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

- 安装openvas

```

apt-get update

apt-get dist-upgrade

apt-get install openvas

openvas-setup

```

- 在浏览器输入```https://127.0.0.1:9392```后登录

-

Scans->Tasks->Task Wizard

- 然后等待扫描完成

- 查看结果,选择一个具体的高危漏洞进行查看

7.实验问题回答

- 哪些组织负责DNS,IP的管理

* 全球一共有5个地区性注册机构:ARIN主要负责北美地区业务,RIPE主要负责欧洲地区业务,APNIC主要负责亚太地区业务,LACNIC主要负责拉丁美洲美洲业务,AfriNIC负责非洲地区业务。

* ICANN负责协调管理DNS各技术要素以确保普遍可解析性,使所有的互联网用户都能够找到有效的地址。

* 在ICANN下有三个支持机构

* 地址支持组织(ASO)负责IP地址系统的管理

* 域名支持组织(DNSO)负责互 联网上的域名系统(DNS)的管理

* 协议支持组织(PSO):负责涉及Internet协议的唯一参数的分配。

-

什么是3R信息

- 注册人(Registrant)

- 注册商(Registrar)

- 官方注册局(Registry)

-

评价下扫描结果的准确性

- 就目前已知来看,扫描结果还是很准确的,对于曾经被攻击过的漏洞都检测出来了

8.实验总结

- 这次实验的主要是信息搜集和漏洞扫描,总体上不是太难,主要是对各种手段的使用,还是收获颇丰。